OT Cybersecurity

Je productievloer is steeds vaker verbonden met het kantoornetwerk. Dat biedt gemak en realtime inzicht, maar brengt ook serieuze cybersecurityrisico’s met zich mee als je systemen niet goed zijn beveiligd.

Bescherm jouw industriële processen tegen cyberaanvallen

Actemium helpt je jouw productievloer te beveiligen tegen cyberdreigingen, volgens internationale standaarden zoals ISA-62443 en NIST. Lees meer over onze aanpak.

Assess

In een High Level Risk Assessment onderzoeken we de impact van een mogelijk cybersecurity incident in uw proces, proces control systeem of organisatie. Denk hierbij aan impact met betrekking tot persoonlijke veiligheid, financiën, milieu en bedrijfsreputatie.

De benodigde informatie wordt verkregen door middel van een rondleiding en interviews met de Plant Manager en een workshop met de HSEQ-verantwoordelijke, een automatiseringsdeskundige en een operator. Daarnaast wordt de netwerk- en systeemarchitectuur beoordeeld.

Het resultaat van deze assessment wordt vastgelegd in een rapport. Op basis hiervan bepalen we wat de meest nuttige vervolgstappen zijn. Meestal is dit een Detailed Risk Assessment voor een beperkte scope. Soms kunnen al direct verbetermaatregelen worden toegepast, zoals een Awareness Training, netwerksegmentatie of een verbeterde back-up strategie.

Een up-to-date Asset Inventory vormt het fundament voor uw Cybersecurity Management Systeem (CSMS). Niet voor niets benoemt de ISA-62443 standaard dit als een must have. Immers, als niet 100% duidelijk is welke hardware en software uw proces besturen, dan kan er geen duidelijk beeld bestaan over de kwetsbaarheden in deze hard- en software. Dit betekent in potentie onbeheerste risico’s. In veel productiebedrijven zien we dat dit niet op orde is. De beschikbare informatie is vaak verouderd. Nieuwe apparatuur die in de loop der tijd in het industriële netwerk is toegevoegd, werd meestal niet gedocumenteerd.

Onze experts voeren een inventarisatie uit van alle hard- en software die aangesloten is (of kan worden) op het industriële netwerk. Hierbij worden alle belangrijke gegevens vastgelegd. Denk aan naam, functieomschrijving, locatie, merk, type, netwerkaansluitingen, netwerkadres, firmware versie, softwareversies, configuratie, patch status, licentie-informatie. Ook worden de netwerkverbindingen in kaart gebracht d.m.v. een logisch en fysiek netwerkschema.

Een logische volgende stap is het uitvoeren van een vulnerability check, als onderdeel van een Detailed Risk Assesment.

Het implementeren en onderhouden van alle mogelijke weerbaarheidstechnieken kost veel geld. De terechte vraag is dus: welke maatregelen zijn nu effectief? Een Detailed Risk Assessment geeft antwoord op deze vraag. We organiseren workshops om samen met uw personeel te onderzoeken welke bedreigingen en kwetsbaarheden op uw organisatie van toepassing zijn op basis van de gevonden risico’s uit de high-level risk assessment. Dit resulteert onder meer in een risicomatrix, waarin naast de gevonden risico’s, ook wordt afgebeeld wat het aanvaardbare risico is. Zo wordt duidelijk waar aanvullende maatregelen nodig zijn. Met onze kennis en expertise worden vervolgens aanbevelingen gedaan om de weerbaarheid van uw proces en organisatie te vergroten en daarmee de risico’s te reduceren tot een acceptabel niveau.

Om de kwetsbaarheden in kaart te brengen, maken wij o.a. gebruik van databases van leveranciers en internationale cybersecurity kenniscentra zoals ICS-CERT. In het Risk Assessment Report worden de gevonden bedreigingen, kwetsbaarheden, risico’s en aanbevelingen uitgebreid toegelicht.

Development & implement

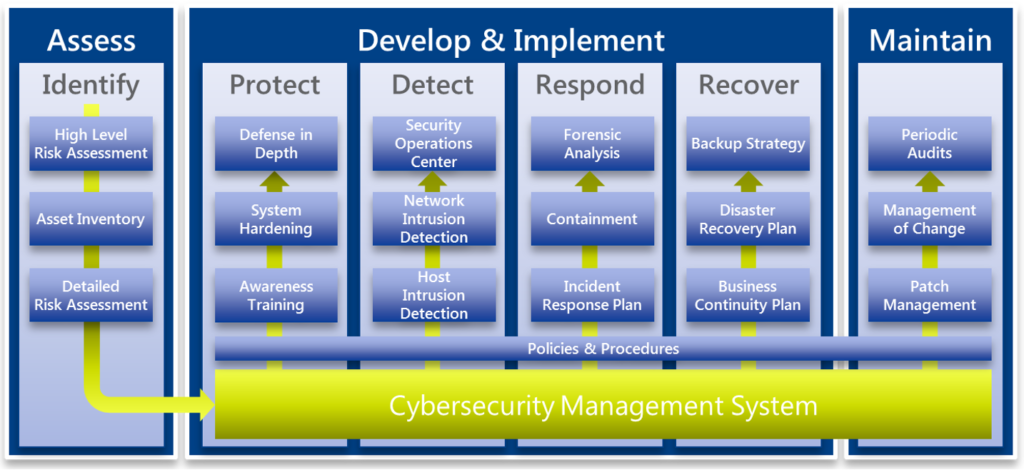

De ISA-62443 standaard beschrijft welke elementen aandacht behoeven bij het adresseren van cybersecurity in industriële omgevingen. Het geheel van deze elementen wordt een Cybersecurity Management System (CSMS) genoemd en omvat de volledige cybersecurity lifecycle: Assess – Develop & Implement – Maintain.

Actemium kan u ondersteunen bij het ontwikkelen van een CSMS.

Op basis van de risico’s die zijn geconstateerd in een Detailed Risk Assessment, zullen passende maatregelen genomen moeten worden. Naast de implementatie van technologische maatregelen zijn er ook beleidsmaatregelen nodig, die het juiste gebruik van de assets voorschrijven in de vorm van Policies & Procedures. Denk hierbij bijvoorbeeld aan password policies, patch strategie, accountmanagement, etc. Deze policies & procedures moeten uitgedragen en geadopteerd worden in uw organisatie. Met onze ervaring kunnen we u helpen bij het opstellen van deze policies en procedures en het trainen van uw medewerkers voor het volgen van deze policies en procedures.

Protect

Nog steeds vormen insiders de grootste bedreiging als het gaat om cybersecurity. Daarom is het van het grootste belang om medewerkers te trainen op bewustwording. Daarbij is dit een kans om goodwill te kweken voor noodzakelijke cybersecurity policies en procedures. Het doel is enerzijds de mensen te informeren over realistische threat scenario’s en anderzijds te betrekken bij de verdediging daartegen. Dit resulteert in meedenkende collega’s die gezond achterdochtig zijn, policies en procedures adopteren en zelf met verbetervoorstellen komen in plaats van maatregelen te omzeilen.

Een awareness training wordt in overleg met u samengesteld afhankelijk van het niveau van uw medewerkers op het gebied van cybersecurity en de policies en procedures die van toepassing zijn in uw organisatie.

Industriële systemen zijn ontworpen met het oog op betrouwbaarheid over een levensduur van 10 tot 15 jaar. De gebruikte technologie was vooral gericht op stabiliteit en beschikbaarheid. Cybersecurity speelde geen rol, omdat er geen serieuze bedreigingen werden onderkend. Dit heeft geresulteerd in bijzonder kwetsbare systemen met talloze security leaks. Nu steeds meer systemen met elkaar geïntegreerd zijn, is het niet langer verantwoord deze systemen onbeschermd te laten.

Onder System Hardening verstaan we een scala aan maatregelen om de attack surface te verkleinen. Denk hierbij aan het installeren van patches, verwijderen of uitschakelen van ongebruikte user accounts, (netwerk) services, beveiligen van remote access, inschakelen van logging, etc.

We maken hierbij onder andere gebruik van de Best Practices die door de NIST zijn gepubliceerd in “Guide to ICS Security 800-82”.

Een goede beveiliging is opgebouwd uit meerdere lagen. Dit is niet alleen noodzakelijk vanwege de diversiteit van bedreigingen. Het voorkomt ook dat assets aan bedreigingen worden blootgesteld nadat één enkele beveiliging is gepasseerd.

Ons baserend op de uitkomsten van de risico-analyse maken we een opzet van een gelaagde beveiliging.

Bescherm je productieprocessen

Wil je weten hoe je je productieprocessen kunt beveiligen tegen cyberaanvallen? Neem contact op en ontdek hoe wij jouw cybersecurity kunnen versterken.

Detect

Cyberaanvallen vinden gewoonlijk in fases plaats. Eén systeem wordt geïnfecteerd en van daaruit zoekt men naar mogelijkheden om verder te komen. Het is dus van groot belang om dit vroegtijdig te signaleren. Dit kan met zogenaamde Host Intrusion Detection Systems (HIDS). Servers en workstations worden continu bewaakt door monitoring van kritische services, netwerkactiviteit, user accounts, etc. Geconstateerde afwijkingen resulteren in een alert via pop-up of een bericht naar een centraal systeem.

Enkele voorbeelden van bekende HIDS zijn CyberBit Endpoint Detection & Reponse, Symantec Endpoint Protection, McAfee HIPS, Trend Micro, TripWire, FireEye HX, AlienVault en anderen. In tegenstelling tot het verleden zijn deze systemen tegenwoordig ook compatible met industriële software, mits goed geconfigureerd.

Het doel van Network Intrusion Detection Systems (NIDS) is vergelijkbaar met Host Intrusion Detection, maar richt zich op netwerkverkeer. Vooraf wordt in kaart gebracht wat normaal netwerkverkeer is (source/destination, ports, protocols, functions). Dit wordt vastgelegd in een baseline. Vervolgens kunnen afwijkende patronen worden gesignaleerd. Uit onderzoek moet dan blijken of er daadwerkelijk sprake is van een cybersecurity incident. In geval van een false positive wordt de baseline bijgesteld, waardoor het systeem steeds beter in staat is de juiste analyse te maken.

Bekende voorbeelden van industriële NIDS zijn o.a. Sentryo CyberVision, CyberBit SCADAshield, CyberX, FireEye NX, AlienVault. Met sommigen hiervan heeft Actemium/Axians een partnership.

Het nemen van adequate technische maatregelen om uw systemen te beveiligen, biedt geen vrijbrief om achterover te leunen. Geïmplementeerde security controls mogen een tijdelijke barrière vormen, maar waakzaamheid blijft nodig om een tijdige Incident Response te kunnen waarborgen.

Een Security Operations Center staat continu in verbinding met detectieapparatuur in uw netwerk. Logs van diverse locaties worden automatisch verzameld en gecorreleerd door middel van een Security Information & Event Management (SIEM) systeem. Zodra bijzonderheden worden geconstateerd, worden experts gewaarschuwd. Zij onderzoeken en beoordelen de informatie; indien nodig nemen zij contact op met een verantwoordelijke in uw organisatie om direct de juiste maatregelen te treffen.

Ons zusterbedrijf en partner Axians beschikt over een 24/7 Security Operations Center. Hierin kunnen we de IT kennis van Axians en OT kennis van Actemium combineren, zodat we u optimaal van dienst kunnen

Respond

In het Risk Assessment Report zijn realistische threat scenario’s benoemd, die impact hebben op uw meest essentiële processen en assets. Ondanks genomen voorzorgsmaatregelen moet u voorbereid zijn op een incident dat uw bedrijfscontinuïteit in gevaar brengt. We stellen dus niet de vraag óf u getroffen wordt door een cyber-gerelateerd incident, maar wat te doen áls dit gebeurt.

Onze experts helpen u met het opstellen van een Incident Response Plan om in zo’n geval “in control” te blijven. Dit betekent onder andere duidelijkheid over rolverdeling en verantwoordelijkheden, een actieplan voor het identificeren en bedwingen van het incident, het veiligstellen van gegevens en het zo snel mogelijk herstellen van essentiële systemen. Door goed voorbereid te zijn, kunt u de (gevolg)schade beperken. Een belangrijk aandachtspunt is duidelijke communicatie, zodat alle betrokkenen weten wat van hen verwacht wordt.

Containment is erop gericht de schade tijdens een incident te beperken. Het type incident bepaalt ook welke maatregelen nodig zijn. Zo vereist een DDoS aanval andere maatregelen dan een malware infectie via email. In het laatste geval kan het bijvoorbeeld nodig zijn een deel van de systemen te isoleren om te voorkomen dat malware zich verder verspreidt.

Forensic Analysis heeft als doel een opgetreden incident beter te begrijpen, zodat hieruit de juiste lessen worden getrokken. Hiervoor is het nodig alle beschikbare informatie direct wordt veiliggesteld. Denk bijvoorbeeld aan logs, alarm & event data, online configuraties, backups, gebruikersautorisaties, aanwezigheidslijsten, etc.

Cybersecurity Experts kunnen deze informatie analyseren en de bevindingen rapporteren.

Recover

In het Risk Assessment Report zijn realistische threat scenario’s benoemd, die impact hebben op uw meest essentiële processen en assets. Ondanks genomen voorzorgsmaatregelen moet u voorbereid zijn op een incident dat uw bedrijfscontinuïteit in gevaar brengt. We stellen dus niet de vraag óf u getroffen wordt door een cyber-gerelateerd incident, maar wat te doen áls u getroffen wordt.

In het Business Continuity Plan worden rollen en verantwoordelijkheden uitgewerkt om in diverse incidentscenario’s de belangrijkste bedrijfsprocessen te kunnen continueren. Dit zou bijvoorbeeld kunnen via een alternatieve infrastructuur. Verder wordt ook nagedacht over externe communicatie met overheid, leveranciers, klanten, serviceproviders, etc.

Het Disaster Recovery Plan bestaat uit een stappenplan waarin staat beschreven hoe kan worden teruggegaan naar de oorspronkelijke situatie. Soms kan dit worden bereikt door een recente back-up terug te plaatsen. In andere gevallen kan het noodzakelijk zijn het systeem vanaf scratch op te bouwen.

De te nemen stappen worden voor u gedocumenteerd zodat uw eigen mensen het systeem weer op kunnen bouwen.

Een effectieve Back-Up Strategy is cruciaal voor uw bedrijfscontinuïteit. Tijdens het realiseren van projecten is de back-up procedure vaak het ondergeschoven kind en blijkt deze niet op orde te zijn op het moment men een restore wil uitvoeren.

Onze experts begrijpen uw industriële applicatielandschap als geen ander. Wij adviseren u over een passende strategie voor back-up van systeemplatform, applicatieprogrammatuur, masterdata, en (historische) productiedata. Ook voor de implementatie en onderhoud bent u bij ons aan het juiste adres.

Dankzij onze samenwerking met Axians bieden wij ook oplossingen met IT-gerelateerde back-up systemen.

Maintain

Bijna dagelijks worden nieuwe kwetsbaarheden ontdekt in operating systems, applicaties, databases en firmware. Kwaadwillenden ontwikkelen exploit kits om van deze kwetsbaarheden gebruiken en zodoende uw systemen te kunnen infecteren en controleren. Omdat zulke exploit kits steeds eenvoudiger te vinden en te gebruiken zijn, is het niet langer verantwoord essentiële systemen ongepatched te laten.

Het is duidelijk dat dit voor industriële systemen de nodig uitdagingen met zich meebrengt. Actemium heeft de nodige ervaring met managed deployments die vooraf op compatibiliteit zijn getest. Wij gaan graag met u in gesprek om te bekijken hoe onze expertise ook in uw situatie toegepast kan worden.

Een modificatie in het netwerk of aan één van de systemen betekent een potentieel risico. Daarom stelt de ISA-62443 standaard het verplicht om een Change Managementsysteem in te richten. Dit houdt onder meer in dat er procedures worden opgesteld die gevolgd worden bij het doorvoeren van wijzigingen. Denk bijvoorbeeld aan het beschrijven, accorderen, prioriteren, testen en implementeren van wijzigingen. Hiermee wordt het risico op security of downtime incidenten zo laag mogelijk gehouden.

De experts van Actemium kunnen u hierbij adviseren.

Een industrieel systeem is altijd aan veranderingen onderhevig. Niet alleen vanwege uitbreidingen of technologische aanpassingen, maar ook door aangepast beleid, organisatorische en personele wijzigingen. Het is van belang regelmatig na te gaan of de opgestelde Policies & Procedures en geïmplementeerde maatregelen nog doelmatig zijn. Hierbij wordt ook getoetst of betrokken medewerkers (nog) voldoende geïnformeerd zijn en in de praktijk overeenkomstig de relevante instructies handelen.

Eventueel geconstateerde afwijkingen worden gerapporteerd, zodat deze adequaat kunnen worden opgevolgd.